Este artículo fue actualizado por última vez el agosto 14, 2025

Table of Contents

Los piratas informáticos se centran en las instituciones médicas: “Saben dónde se puede lograr el dinero”

Los piratas informáticos se centran en las instituciones médicas: “Saben dónde se puede lograr el dinero”

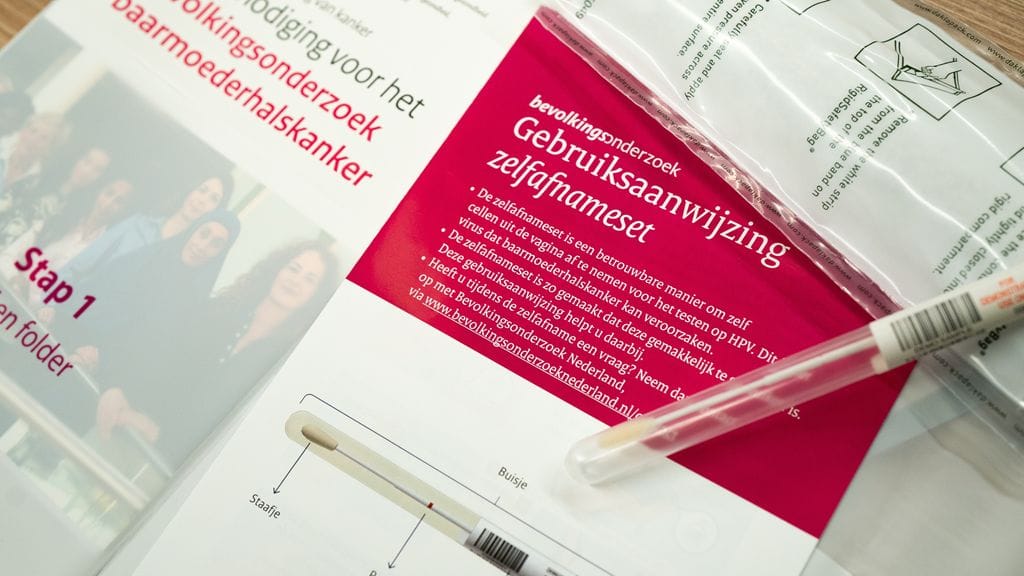

Los ciberdelincuentes tienen los datos de casi medio millón de mujeres robadas de un laboratorio que investigó para el examen de la población. Un análisis realizado por el NOS de los datos que ya ha sido publicado por el Grupo Hackers muestra que en la mayoría de los casos se refiere a los datos de los pacientes referidos por un médico.

Esto se trata en gran medida de datos de mujer quienes participaron en una detección de la población para el cáncer de cuello uterino a través de una mancha en el médico o una prueba propia. Esos datos de más de 53,000 personas llegaron a más de 1100 proveedores de atención.

El truco plantea la pregunta de por qué los delincuentes se centran en los datos médicos. Según el experto cibernético Joey Fennis, las instituciones médicas de Hacker atacan porque se puede obtener información muy delicada allí, como los resultados de las pruebas y los datos médicos.

“Con una copia de un pasaporte, puede solicitar un nuevo documento, pero los resultados de las pruebas de una ETS o la investigación del cáncer no son reparables. Eso permanece cuando se filtra en Internet”.

Rescate

Eso también es para la organización que preservó los datos, explica. “Debido a que esta información es confidencial y el robo infringe la privacidad, la organización quiere salvar su reputación”. Es por eso que a menudo se inclina a pagar “rescate” que los hackers preguntan, dice Fennis.

Explica que los piratas informáticos investigan una buena investigación antes de realizar un truco. “Ven la facturación anual de una organización en los datos de la compañía en la Cámara de Comercio, y luego exigen una cantidad, a menudo 1 o 2 por ciento de la facturación anual”.

Probablemente la organización que ahora ha sido pirateada no puede pagar el precio de venta, y ahora la está negociando. “También porque el hack ya se ha filtrado a los medios de comunicación, la organización trata de reducir el precio”, dice Fennis.

Prácticas de estafa

Mientras los delincuentes mantengan los datos, pueden hacer mal uso de esa información en estafas. “Con esta información se ven muy creíbles. Por ejemplo, lo hacen para engañarlo, transferir dinero o instalar algo en su teléfono o en su PC”, dice Eward Driehuis. Es presidente de la Organización Internacional de Seguridad Cibernética CSIRT.Global.

Los ladrones usan estos datos para la ingeniería social, una táctica de manipulación de los piratas informáticos. “Supongamos que tengo los detalles de la Sra. Els. Miraré a la hermana o hijo de Els”, dijo Driehuis. Un criminal puede ocurrir con ellos como ELS y pedir que transfiera dinero o enviar datos bancarios. “De esta manera, los delincuentes pueden fraude o extorsionar a las personas”.

Ingeniería social

La ingeniería social es una técnica que los delincuentes de Internet usan para robar información personal o confidencial de empresas o personas, o personas. Lo hacen a través de la manipulación psicológica.

“La ingeniería social a menudo es exitosa porque se centra en las reacciones humanas básicas”, escribe el centro de confianza digital del Ministerio de Asuntos Económicos. Una forma bien conocida es asustar a las personas con cuentas sobresalientes o una multa falsa.

Hay ataques físicos y digitales. Con ataques físicos, por ejemplo, el hombro se toma si alguien trabaja en el transporte público para recopilar información personal. Pero los delincuentes también pueden buscar los desechos, ver un palo USB perdido o presentarse como otra persona. Los ataques digitales implican correos electrónicos de phishing, campanas, mensajes de texto o mensajes de WhatsApp.

Los consumidores a menudo solo obtienen esa información personal cuando se aborda, explica Driehuis. “Sus datos están en los servidores de innumerables compañías. Todos tienen su propia responsabilidad de manejar esos datos con cuidado”.

Historia creíble

Lo más importante es que las personas en general permanecen alertas, dice Driehuis. “Preste atención si realiza comunicación digital, por lo que si obtiene enlaces, por ejemplo, o si un amigo suyo de repente aplica con un nuevo número”.

Incluso si parece que una aplicación de conocimiento de una nueva canción con una historia creíble, debes tener cuidado. “Entonces existe la posibilidad de que sea un criminal que quiera algo de ti”, dice Driehuis. Luego recomienda llamar al viejo número de conocimiento.

Debido a que ahora es un truco en un laboratorio médico, Driehuis advierte sobre toda comunicación médica digital con el médico o la aseguradora de salud. Un criminal puede ocurrir por teléfono como aseguradora de salud y solicitar una cantidad pendiente. “Un consejo siempre queda por decir: le devolveré la llamada de inmediato. Y luego llame al médico o al asegurador de inmediato”.

Zapatilla

Los consumidores están sentados con las peras horneadas después de tal fuga. Driehuis: “Este tipo de datos se puede usar en su contra durante años. Supongamos que está ocupado o en el camino y alguien que ocurre como alguien más.

Según él, no está claro si las víctimas pueden ir a la corte. “No sé ninguna forma de ser compensada por eso. La legislación existente aún no está configurada en un truco como este”.

Los piratas informáticos se centran

Be the first to comment